Doble factor de autenticación en Flex Appliances

Desde la versión 4.0 del sistema operativo flex tenemos la posibilidad de habilitar el doble factor de autenticación para acceder al Appliance. Es posible habilitarlo para usuarios locales, de un Directorio Activo o LDAP para acceso a la consola web y para acceso por SSH.

Podemos utilizar las siguientes aplicaciones:

- Microsoft Authenticator

- Google Authenticator

- Okta Verify

- Symantec VIP Access 4.3.3 o superiores

Configuración de MFA en la consola WEB

Para hacer la configuración, hay que tener en cuenta los siguientes requisitos:

- Es muy importante sincronizar la fecha y la hora con un servidor NTP

- Es necesario al menos un usuario con el privilegio de «security administrator», y si ese es el rol de la persona que lo está configurando tiene que haber al menos otro «security administrator»

- Tener preparada la aplicación de autenticación

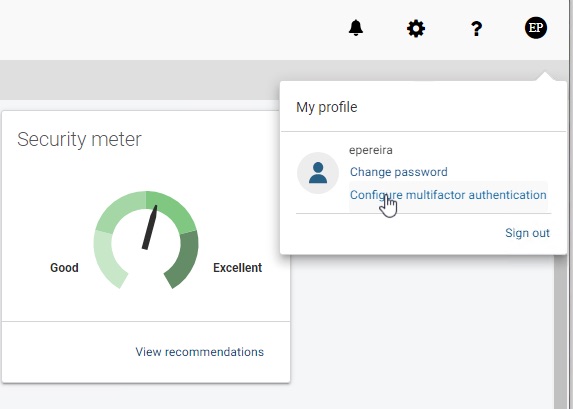

El doble factor se puede activar en cualquier momento por cualquier usuario en la consola web, haciendo click en el icono con nuestro nombre y seleccionando «Configure multifactor authentication»:

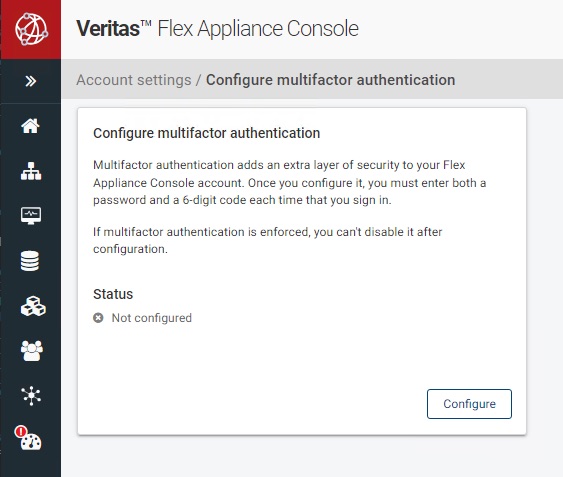

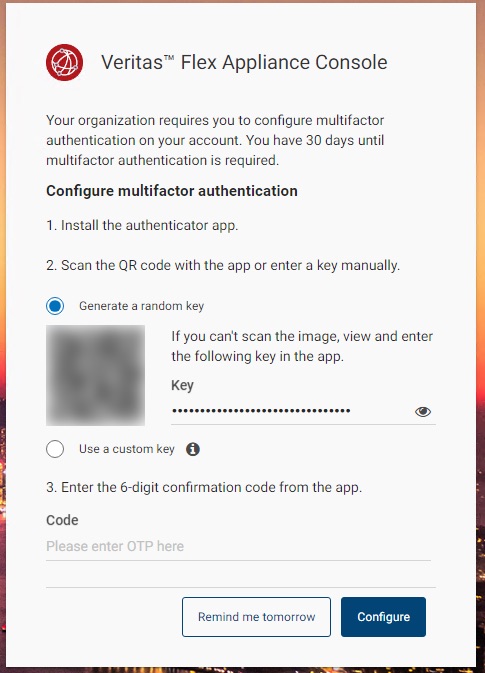

Nos redirigirá a una ventana en la que podremos activarlo:

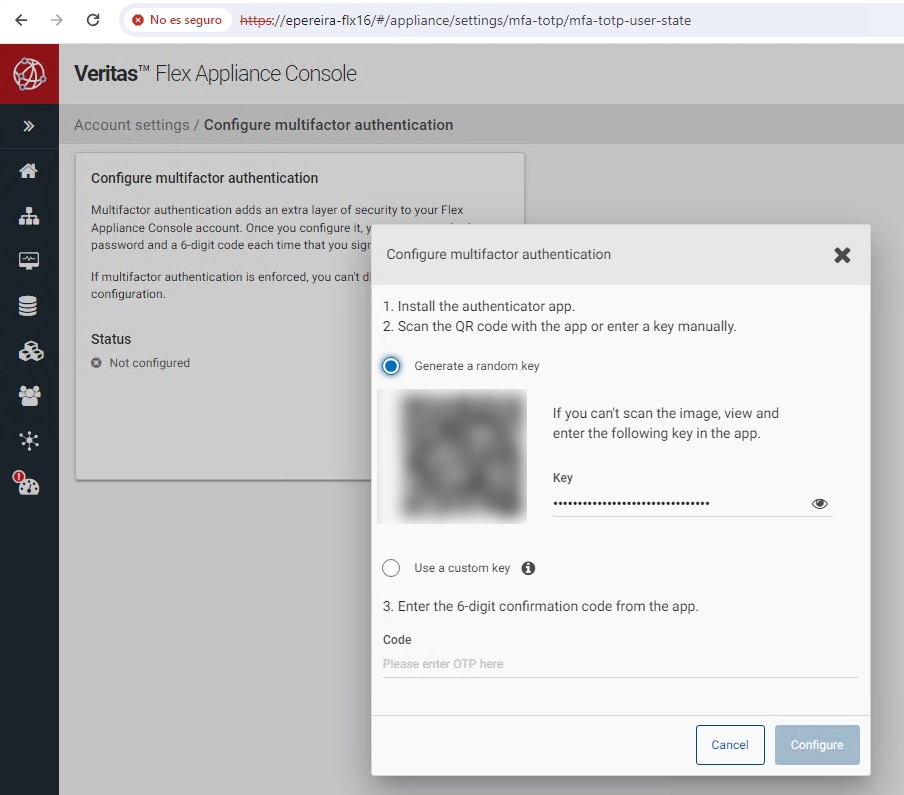

Y a continuación, tras solicitar la contraseña como medida de seguridad nos proporcionará un código QR para escanearlo con nuestra aplicación de autenticación. Es de destacar que podemos proporcionar manualmente la clave, esto es especialmente util si tenemos que configurar multiples appliances, podemos de esta forma utilizar la misma clave en distintos appliances y utilizar la misma cuenta de la aplicación de autenticación:

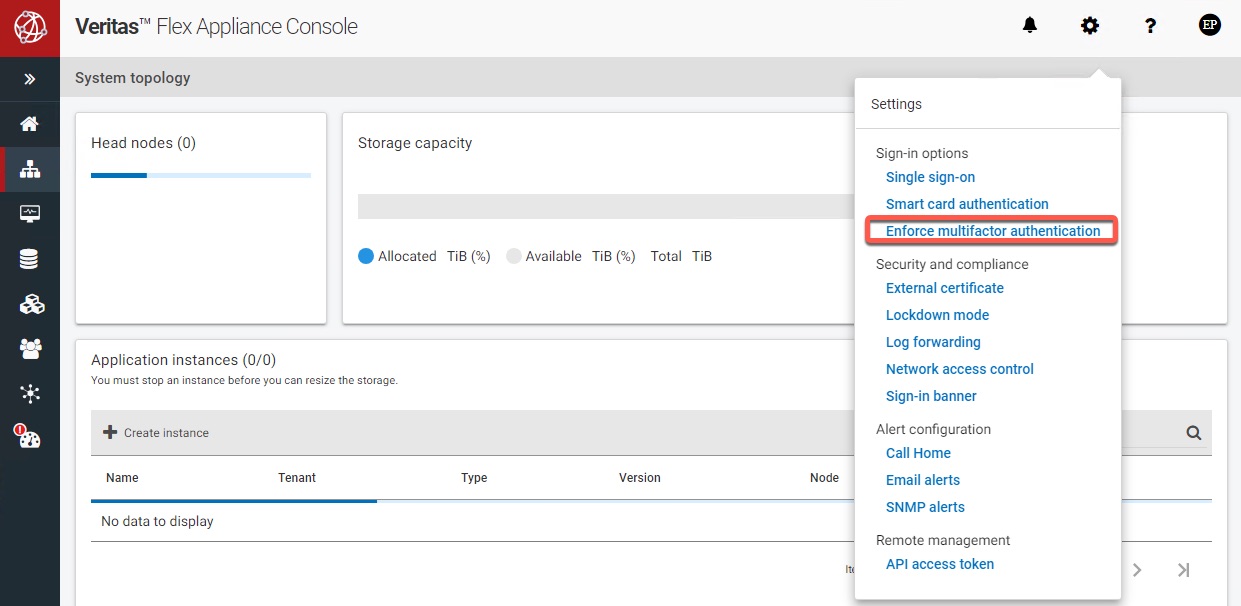

Es posible obligar a que todo el mundo utilice el doble factor, lo haremos desde la consola web seleccionando la rueda dentada y «Enforce multifactor authentication»:

Se puede establecer un periodo de gracia durante el cual no es obligatorio activarlo, saldrá la opción de configurarlo pero será posible dejarlo para otro momento:

Desde este momento, cualquier usuario que inicie sesión en la consola web verá de forma automática la opción de configurarlo (o posponerlo si todavía no ha llegado la fecha en la que será obligatoria):

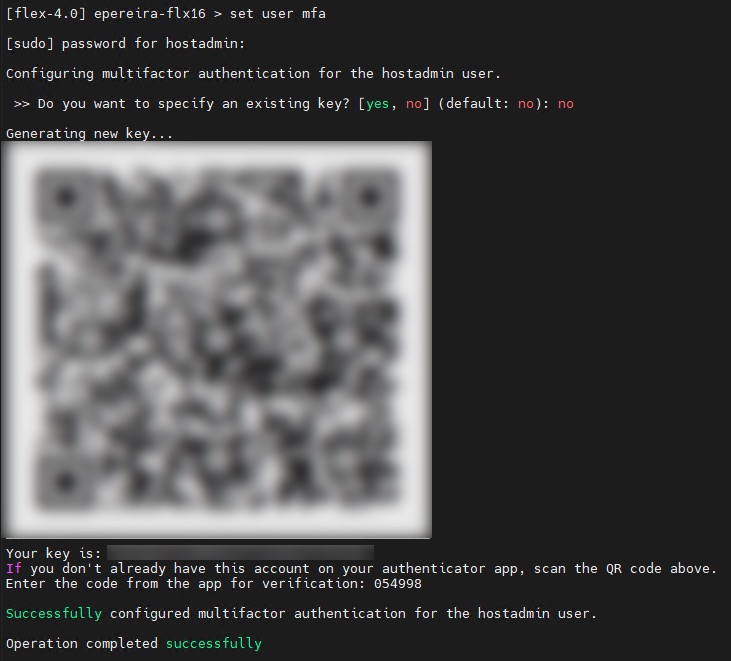

Configuración de MFA para acceso por ssh al SO del Flex

Entrando por ssh con el usuario hostadmin podremos activar el doble factor con la opción «set user mfa»:

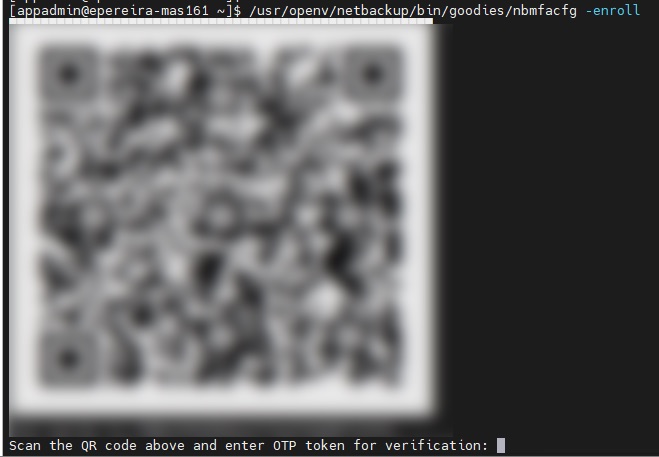

Configuración de MFA para acceso por ssh a las instancias

Una vez que nos hemos conectado por ssh a la instancia, podemos activar el doble factor con:

/usr/openv/netbackup/bin/goodies/nbmfacfg -enroll

A continuación podremos escanear el código QR con la aplicación de autenticación:

Al igual que para la consola web, podremos forzar que sea obligatorio para todos los usuarios que entran en la consola, estableciendo un periodo inicial en el que no sea obligatorio con el siguiente comando:

/usr/openv/netbackup/bin/goodies/nbmfacfg -setenforce 1 -grace-period 90

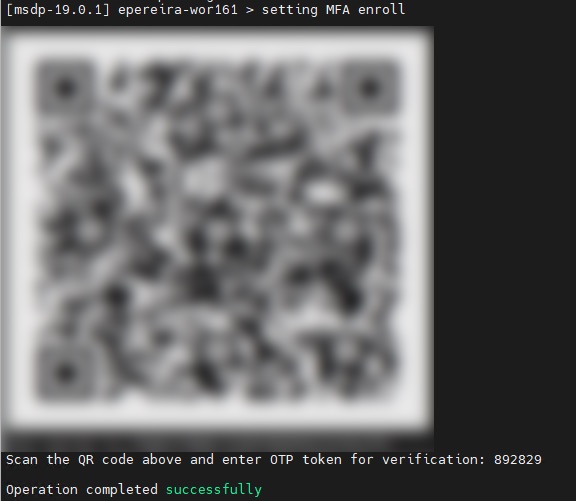

Configuración de MFA para acceso por ssh a una instancia WORM

En el caso de las instancias WORM no tenemos acceso al sistema operativo y la configuración del doble factor de autenticación se realiza desde el menu que aparece cuando hacemos login por ssh:

setting MFA enroll

Podemos forzar que lo usen todos los usuarios con la siguiente opción del menu:

setting MFA setenforce enforce=1 grace_period=90

De esta sencilla forma aumentamos enormemente la seguridad, ya que aunque alguien consiga acceder a nuestra clave seguirá necesitando el dispositivo con el cual generamos las claves de un solo uso.

Referencias

NetBackup and Veritas Appliances Hardening Guide

muy bien explicado

como siempre

Gracias a ti!!!