Introducción

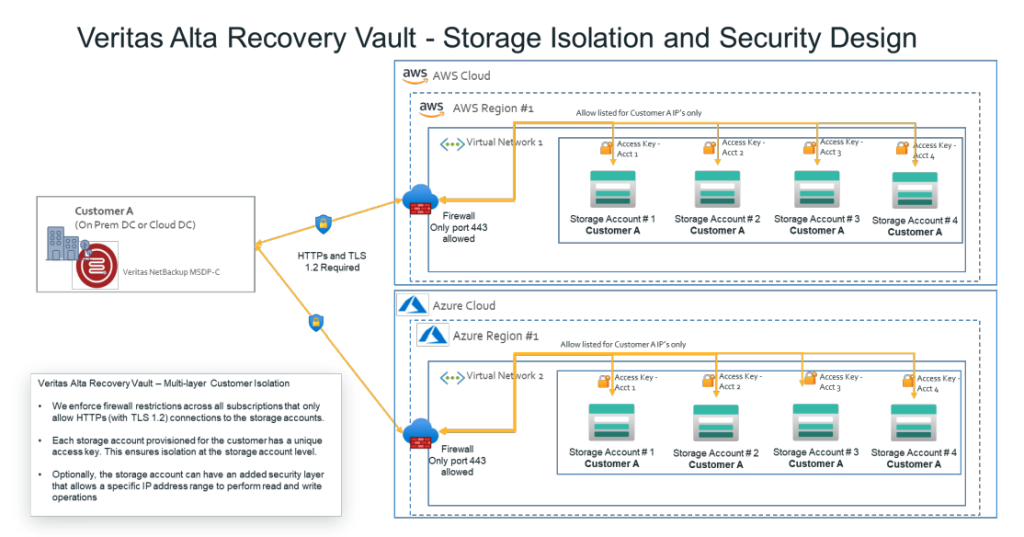

Veritas Alta Recovery Vault es una solución basada en la nube que permite proteger nuestros datos teniendo una copia inmutable almacenada en un proveedor externo, ayudándonos a cumplir la regla 3-2-1.

Los datos se van a transferir y almacenar de forma optimizada y deduplicada en un tenant de Veritas almacenado en los principales proveedores de cloud (como por ejemplo Microsoft Azure o AWS). Esta solución está optimizada para Netbackup, es mucho más sencilla de gestionar y configurar, así como tener un modelo de pago mas sencillo y predecible.

El mecanismo que se va a utilizar es MSDP-C que permite extender la funcionalidad de deduplicación de Netbackup hacia la nube, los datos van a viajar cifrados, se van a almacenar cifrados en el proveedor cloud y además se pueden cifrar con el cifrado de MSDP, teniendo de esta forma doblemente cifrados los datos.

Configuración

En este articulo se va a mostrar la configuración con la version 11 de Netbackup, en versiones anteriores puede ser distinta la configuración (ver en referencias la guia de configuración que incluye los detalles para todas las versiones soportadas)

Los pasos para configurar Recovery Vault son similares a las de la configuración de MSDP Cloud. Necesitaremos un media server con un msdp configurado, y añadiremos un nuevo disk pool que será el que conecte con Recovery Vault.

Si queremos cifrar los datos con el servicio KMS en el primary server hay que seguir los siguientes pasos si no lo tenemos ya configurado. Lo primero será crear la base de datos de KMS:

[root@epereira-mas110 ~]# /usr/openv/netbackup/bin/nbkms -createemptydb

Enter the Host Master Key (HMK) passphrase (or hit ENTER to use a randomly

generated HMK). The passphrase will not be displayed on the screen.

Enter passphrase :

Re-enter passphrase :

An ID will be associated with the Host Master Key (HMK) just created. The ID

will assist you in determining the HMK associated with any key store.

Enter HMK ID : NetbackupGuru

Enter the Key Protection Key (KPK) passphrase (or hit ENTER to use a randomly

generated KPK). The passphrase will not be displayed on the screen.

Enter passphrase :

Re-enter passphrase :

An ID will be associated with the Key Protection Key (KPK) just created. The

ID will assist you in determining the KPK associated with any key store.

Enter KPK ID : NetbackupGuru

Operation successfully completed

-------------------------------- !!! NOTE !!! ---------------------------------

Starting from NetBackup 8.3, newly configured nbkms must be registered with

the NetBackup web service.

Carry out the following steps to register nbkms with the NetBackup web service:

- Ensure that the NetBackup KMS service is running.

- Run the 'nbkmscmd -discoverNBkms' command on the master server.

-------------------------------- !!! NOTE !!! ---------------------------------

You must remember the HMK and KPK passphrases to recover the KMS during disaster recovery. Store them at a secure place.Una vez creada la configuración en el primary server será necesario crear la clave que vamos a usar:

[root@epereira-mas110 openv]# /usr/openv/netbackup/bin/bpnbat -login -logintype WEB

Authentication Broker: epereira-mas110

Authentication port [0 is default]:

Authentication type (NIS, NISPLUS, WINDOWS, vx, unixpwd, ldap): unixpwd

Domain: epereira-mas110

Login Name: nbuadmin

Password:

Operation completed successfully.

[root@epereira-mas110 ~]# /usr/openv/netbackup/bin/nbkmscmd -discoverNBKMS

The NetBackup KMS is successfully discovered.

[root@epereira-mas110 ~]# /usr/openv/netbackup/bin/admincmd/nbkmsutil -createkg -kgname epereira-mas110:msdp

New Key Group creation is successful

[root@epereira-mas110 ~]# /usr/openv/netbackup/bin/admincmd/nbkmsutil -createkey -kgname epereira-mas110:msdp -keyname msdp -activate

Enter a passphrase:

Re-enter the passphrase:

Key Tag : ea5420b8146d055de5224740bb01a29656c97bdaf1fd75e84bd7f772f11bed7e

Key Name : msdp

Current State : ACTIVE

Creation Time : Thu Sep 4 07:04:34 2025

Last Modification Time: Thu Sep 4 07:04:34 2025

Description : -

FIPS Approved Key : Yes

Salt : 5302f41b7ec93042dfcf230d58f769abdf978b4a1624afe4

New Key creation is successful

You will need the passphrase, salt, key group name, key tag to recover this key if it is lost. You must store all this information at a secure place.

[root@epereira-mas110 ~]# /usr/openv/netbackup/bin/nbkmscmd -discoverNBKMS

The NetBackup KMS is successfully discovered.

A continuación, deberemos crear un fichero para habilitar el cifrado con KMS en el msdp local, con el siguiente contenido, rellenando correctamente el nombre de nuestro servidor kms y el grupo que vamos a usar:

[root@epereira-mas110 spoold]# cat /tmp/msdp.conf

V7.5 "operation" "set-local-lsu-kms-property" string

V7.5 "encryption" "1" int

V7.5 "kmsenabled" "1" int

V7.5 "kmsservertype" "0" int

V7.5 "kmsservername" "epereira-mas110" string

V7.5 "keygroupname" "epereira-mas110:msdp" string

Lo aplicaremos con el siguiente comando:

[root@epereira-mas110 spoold]# /usr/openv/netbackup/bin/admincmd/nbdevconfig -setconfig -storage_server epereira-mas110 -stype PureDisk -configlist /tmp/msdp.conf

Storage server epereira-mas110 has been successfully updated

Para comprobar que se ha aplicado correctamente, ejecutaremos el siguiente comando y comprobaremos que pone KMS=Yes

[root@epereira-mas110 spoold]# /usr/openv/pdde/pdcr/bin/crcontrol --getmode

Mode : GET=Yes PUT=Yes DEREF=Yes SYSTEM=Yes STORAGED=Yes REROUTE=No COMPACTD=Yes FIPS=No KMS=Yes

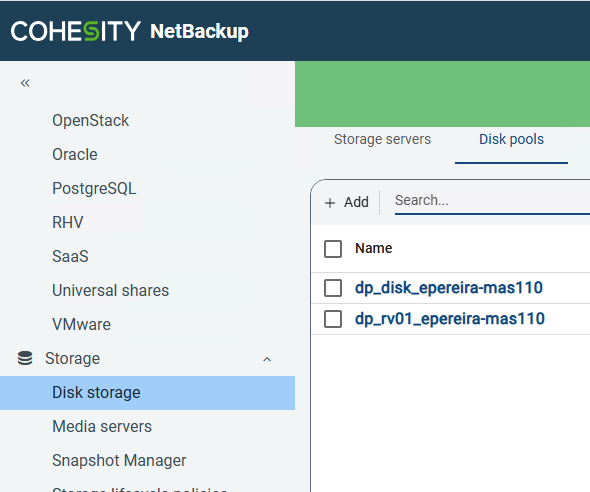

Una vez creada la configuración de KMS y la clave que vamos a utilizar, desde la consola web procederemos a dar de alta el disk pool que almacenará los datos en Recovery Vault (Storage -> Disk Storage -> Disk pools -> Add»):

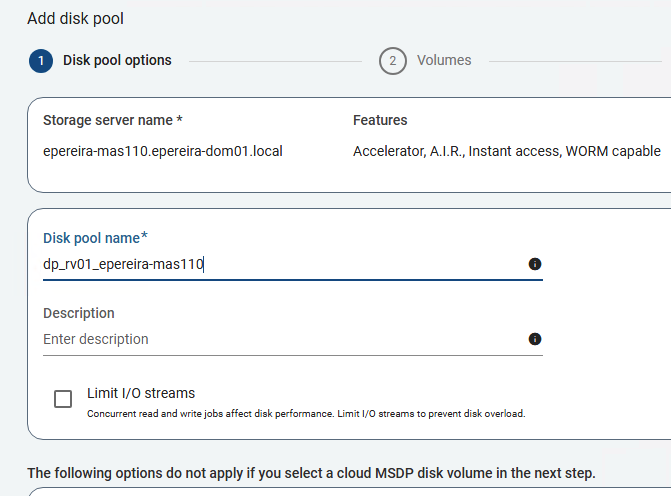

Asignaremos un nombre al disk pool:

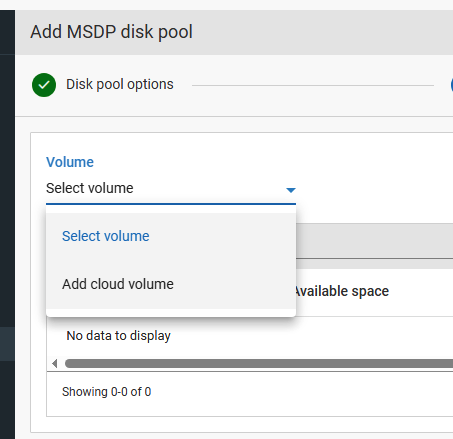

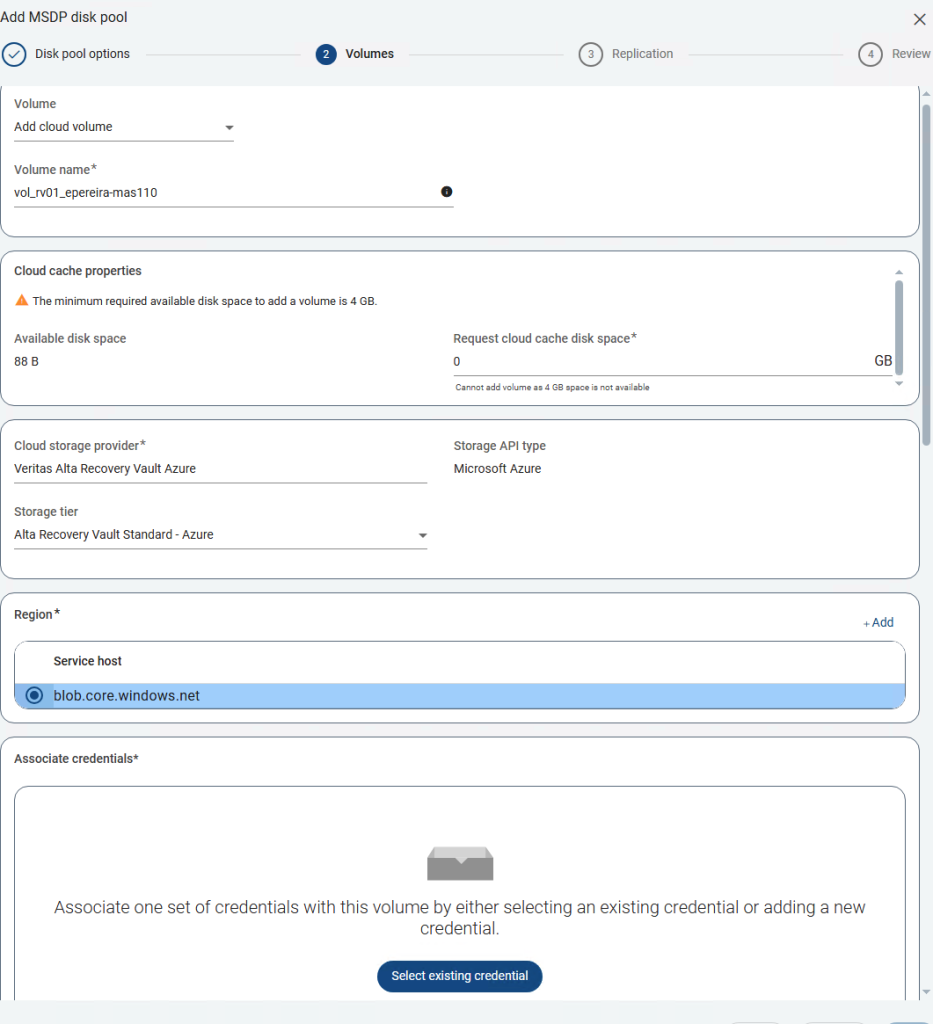

En la siguiente pantalla elegiremos «Add cloud volume»:

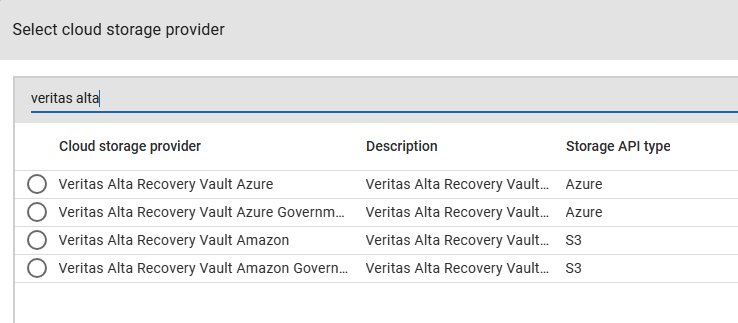

Seleccionaremos el tipo de almacenamiento contratado:

Y rellenaremos la información solicitada:

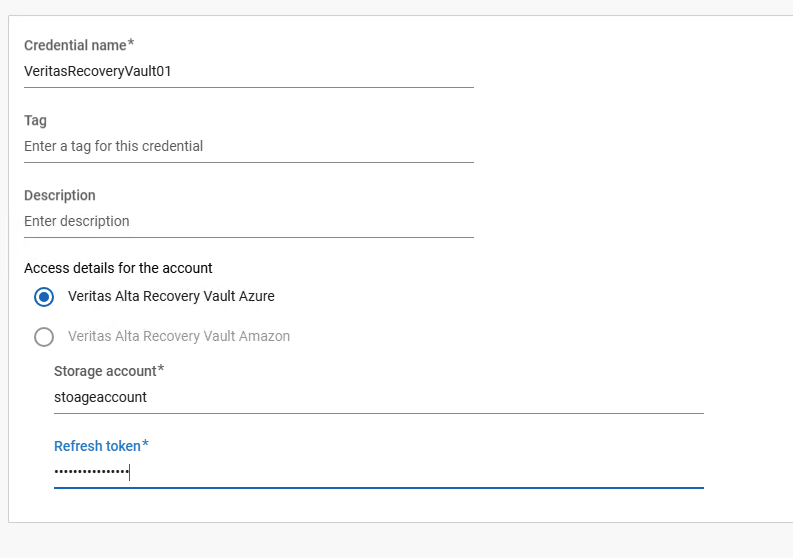

Añadiremos también la credencial que nos han proporcionado (storageaccount y token):

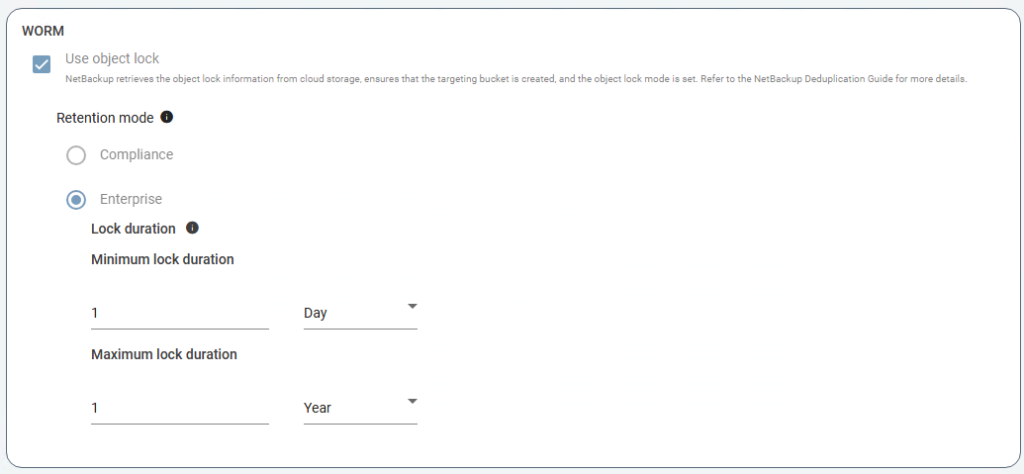

El siguiente paso configurar la inmutabilidad, tenemos que introducir las duraciones minima y máxima para las copias de seguridad. Es de destacar que siempre es inmutable en modo enterprise:

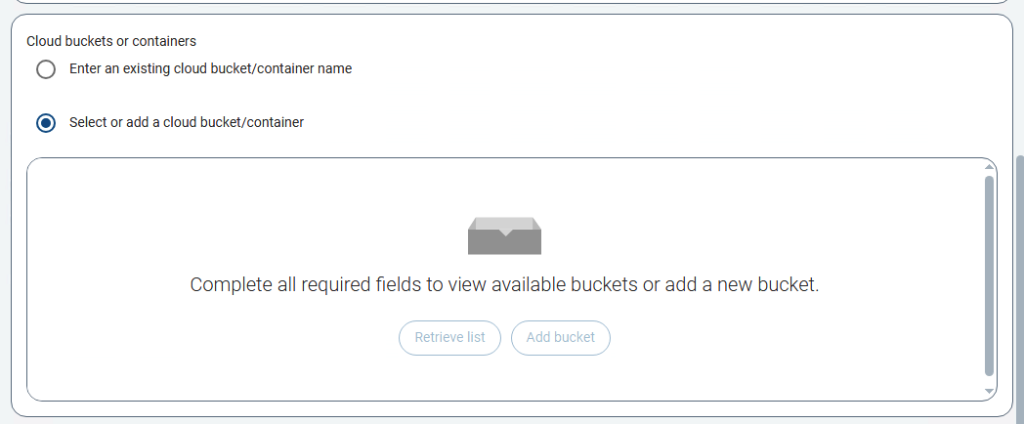

Posteriormente podremos crear un bucket o elegir uno existente:

Para comprobar que la configuración es correcta, al pulsar en «Retrieve list» se obtiene una lista de los buckets existentes donde podremos elegir uno si así lo deseamos.

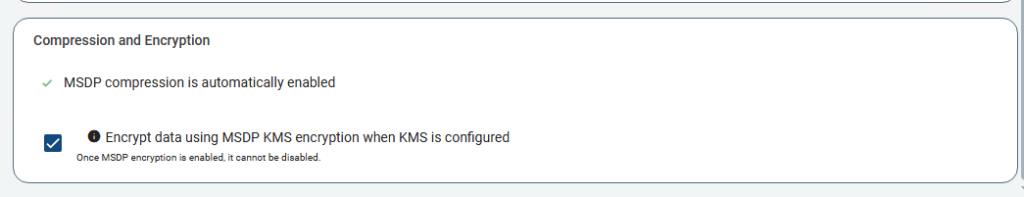

Por último, podremos elegir si usar el cifrado con kms (si está configurado previamente):

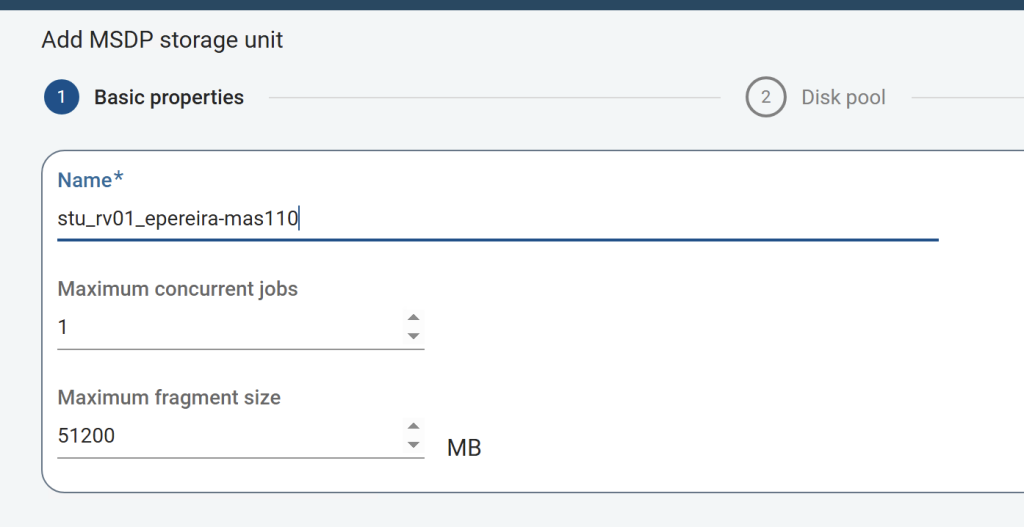

Tras crear el disk pool, será necesario crear una storage unit que lo utilice:

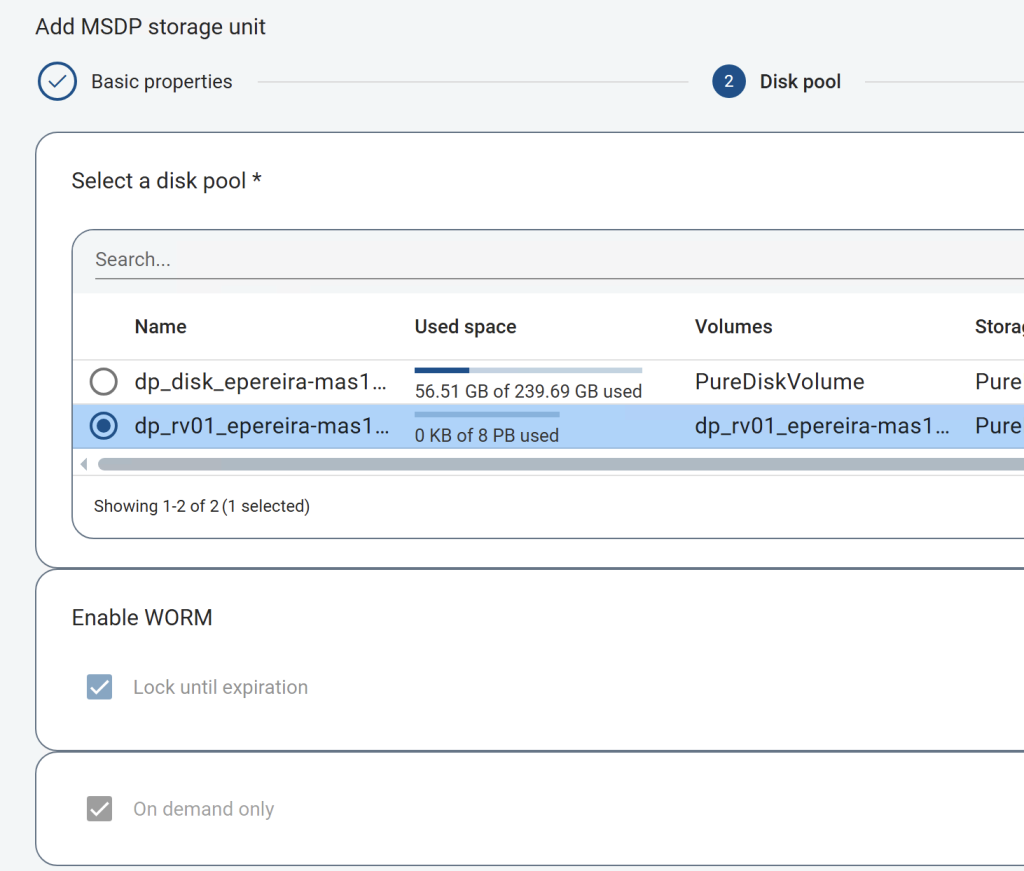

Asociada al disk pool que hemos creado:

De esta forma, podremos tener una copia en un centro remoto inmutable, en una infraestructura mantenida por Veritas.

Referencias

Veritas Alta Recovery Vault Deployment Guide

Claro y conciso , como siempre

Encantado, gracias a tí :-)

Un saludo