Introducción

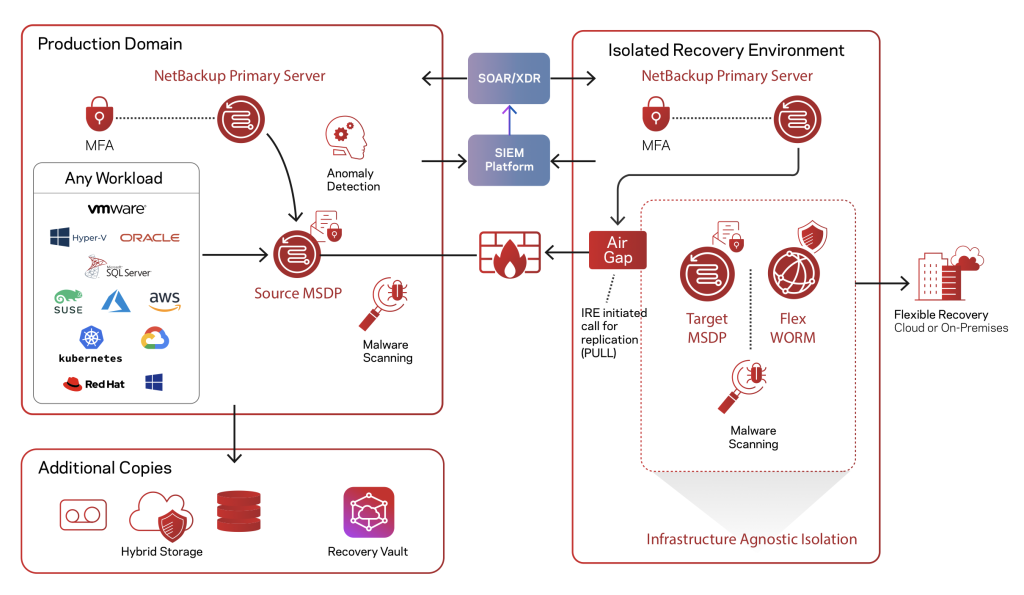

Para obtener una mayor protección contra los ataques de Ransomware es importante no sólo tener una copia de seguridad inmutable sino también disponer de una copia de seguridad en un entorno aislado del entorno principal. Mediante la solución de Isolated Recovery Environment (IRE) de Netbackup podemos conseguir los siguientes objetivos:

- Tener una copia de seguridad inmutable e indeleble aislada del entorno de producción

- Detectar ransomware en las copias de seguridad para prevenir volver a infectar el entorno tras la restauración

- Permitir recuperaciones masivas de nuestro entorno

La solución de Veritas IRE tiene los siguientes pilares:

- Protección: se almacena una copia de seguridad en el entorno principal y otra en un almacenamiento inmutable en el entorno secundario. El IRE proporciona una linea de defensa contra la propagación de malware aislando la copia adicional deshabilitando la red en el contenedor de almacenamiento fuera de la ventana de replicación.

- Detección: en el entorno IRE se puede realizar la detección de anomalias y malware. El motor de IA permite identificar anomalias en el comportamiento de las copias de seguridad y ejecutar de forma automática chequeos contra malware.

- Recuperación: en el IRE se almacena una copia segura de los datos críticos de la empresa. Se pueden detectar imágenes infectadas y generar las correspondientes alertas. Se puede identificar también de forma fácil cual es la última imagen limpia que se pude utilizar para hacer la recuperación.

Configuración

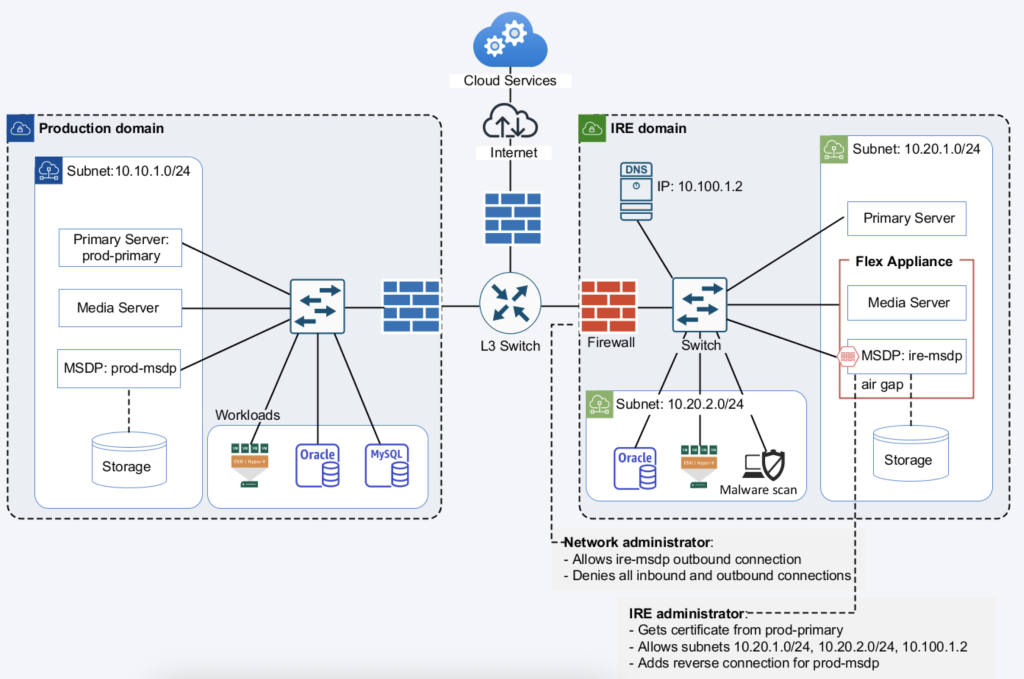

Para poder configurar IRE tendremos que realizar los pasos similares a la configuración de una replica AIR con la salvedad que todos los pasos se van a hacer desde el dominio de de destino, ya que el dominio origen no va a tener nunca conectividad desde el entorno ire.

Tendremos que limitar las comunicaciones entre el centro principal y el centro secundario. El primer nivel de aislamiento será mediante la configuración de un firewall que sólo permita las mínimas conexiones salientes desde el dominio IRE al dominio principal:

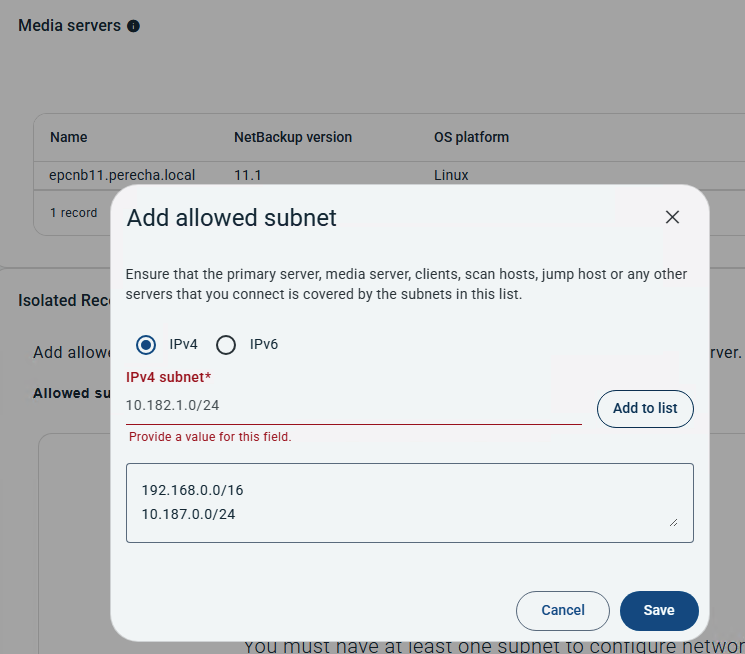

Para poder limitar el trafico desde los servicios de Netbackup, en el media server del IRE tendremos que añadir las redes permitidas para poder acceder al storage server, entre ellas:

- La ip desde la estación de administración

- La ip del primary server

- La ip del servidor DNS

- Las ips del dominio de producción

Es posible añadir redes ip, no es necesario especificar ips individuales. Esta configuración se hace en la WebUI en Storage -> Disk Storage -> Storage Servers en la sección Isolated Recovery Environment:

Después tendremos que añadir en el IRE los certificados del dominio de origen, con los siguietntes comandos (BYO)

[root@epcnb11 /]# /usr/openv/netbackup/bin/nbcertcmd -getCACertificate -server epereira-mas01

Authenticity of root certificate cannot be established.

The SHA-1 fingerprint of root certificate is AB:31:7E:EA:F5:9A:62:0F:77:C2:1C:83:57:23:1E:C0:90:4E:FF:58.

The SHA-256 fingerprint of root certificate is 60:AD:04:44:A5:B5:82:38:32:DF:6B:D5:16:0C:5C:A2:F3:3B:B9:61:17:33:59:8F:55:E5:D6:55:5F:2E:F3:04.

Are you sure you want to continue using this certificate ? (y/n): y

The validation of root certificate fingerprint is successful.

NetBackup CA certificate is successfully stored from the primary server epereira-mas01.

[root@epcnb11 /]# /usr/openv/netbackup/bin/nbcertcmd -getCertificate -server epereira-mas01 -token XXXXXXXXXXXXXXXX

Host certificate and certificate revocation list received successfully from server epereira-mas01.

O desde clish si es un WORM:

[msdp-20.4] epereira-wor161 > setting certificate get-CA-certificate primary_server=epereira-mas01.epereira-dom01.local

Authenticity of root certificate cannot be established.

The SHA-1 fingerprint of root certificate is AB:31:7E:EA:F5:9A:62:0F:77:C2:1C:83:57:23:1E:C0:90:4E:FF:58.

The SHA-256 fingerprint of root certificate is 60:AD:04:44:A5:B5:82:38:32:DF:6B:D5:16:0C:5C:A2:F3:3B:B9:61:17:33:59:8F:55:E5:D6:55:5F:2E:F3:04.

Are you sure you want to continue using this certificate ? (y/n): y

The validation of root certificate fingerprint is successful.

NetBackup CA certificate is successfully stored from the primary server epereira-mas01.epereira-dom01.local.

Operation completed successfully

[msdp-20.4] epereira-wor161 > setting certificate get-certificate primary_server=epereira-mas01.epereira-dom01.local token=XXXXXXXXXXXXXXXX

Host certificate and certificate revocation list received successfully from server epereira-mas01.epereira-dom01.local.

Operation completed successfully

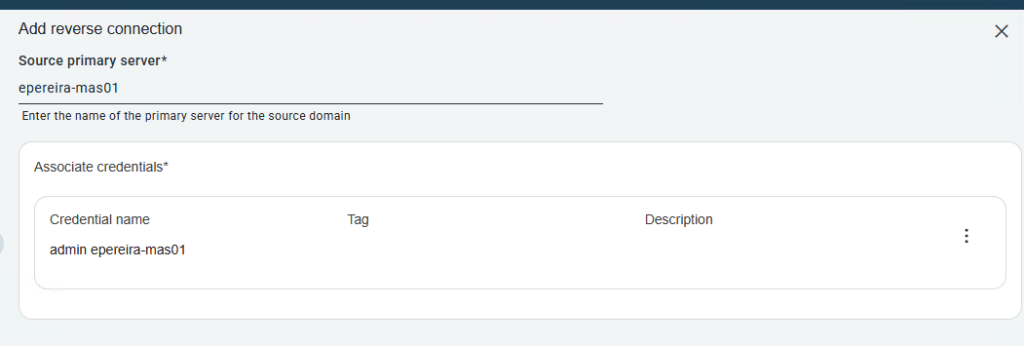

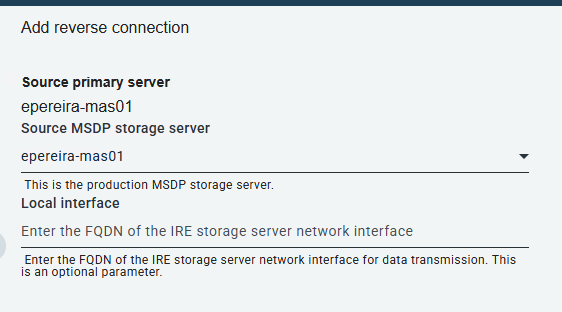

A continuación tenemos que configurar la conexión inversa al storage server del dominio de origen, en el apartado Reverse Connections:

Tras pulsar el boton «connect», podremos elegir el storage server de origen:

Pulsaremos en Add para añadirlo.

También es posible añadir un schedule si queremos limitar la franja horaria para realizar las conexiones (Es opcional)

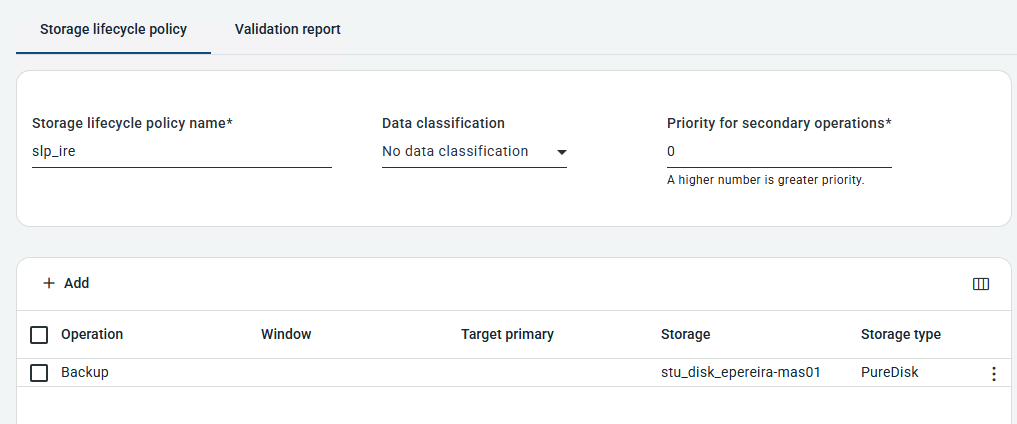

El siguiente paso es añadir una slp en el dominio de origen que utilizaremos para las replicas:

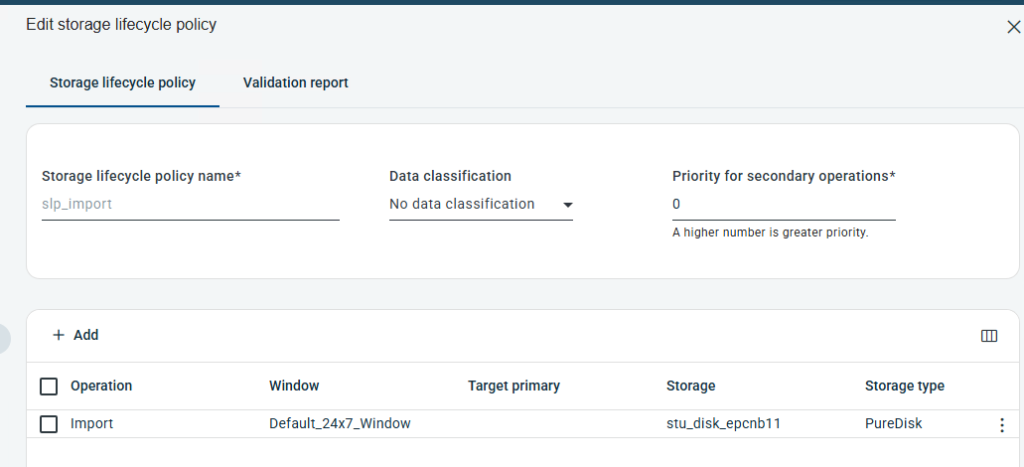

Y una slp en el dominio IRE con una operación de import:

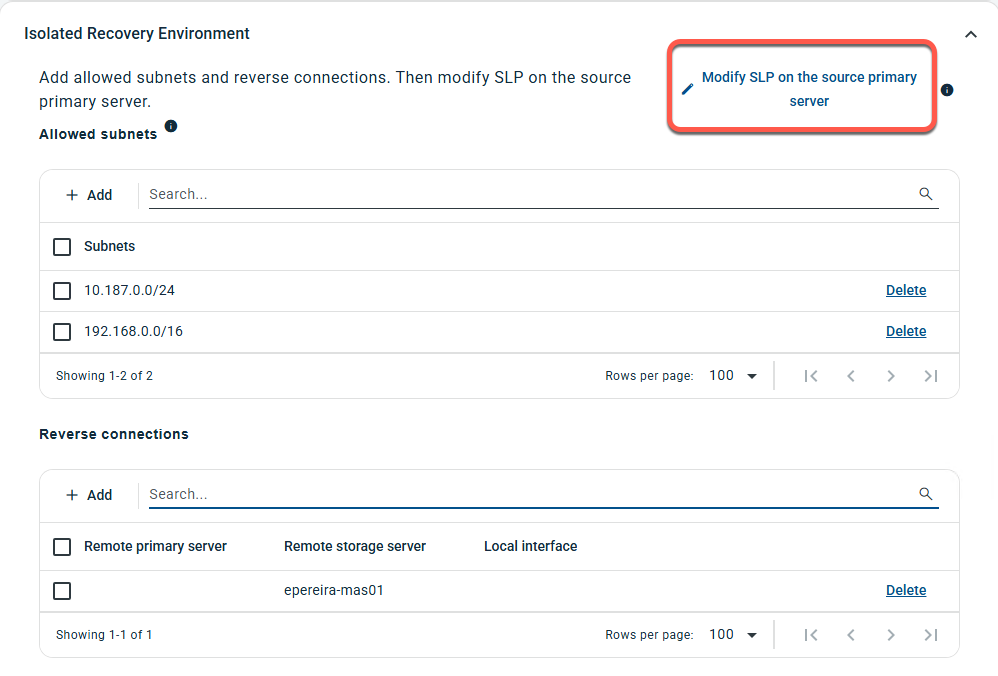

Posteriormente desde el dominio de destino, en las propiedades del storage server elegiremos la opción Modify SLP on the source primary server:

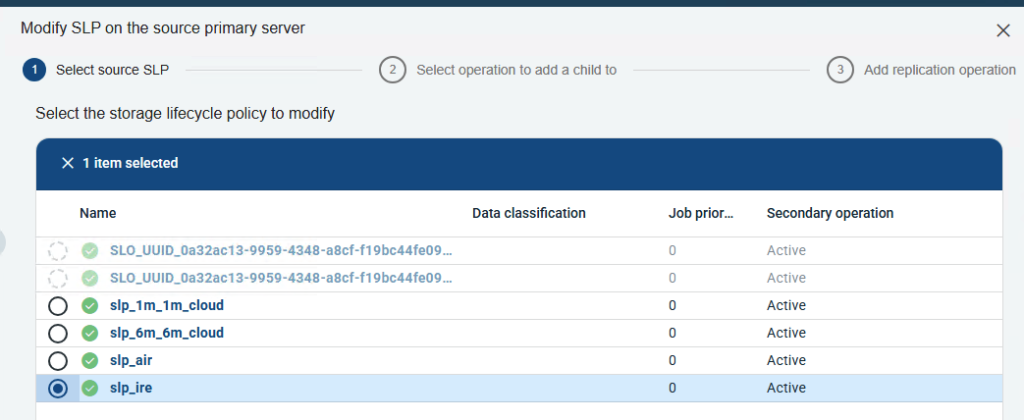

Seleccionaremos la slp que vamos a utilizar:

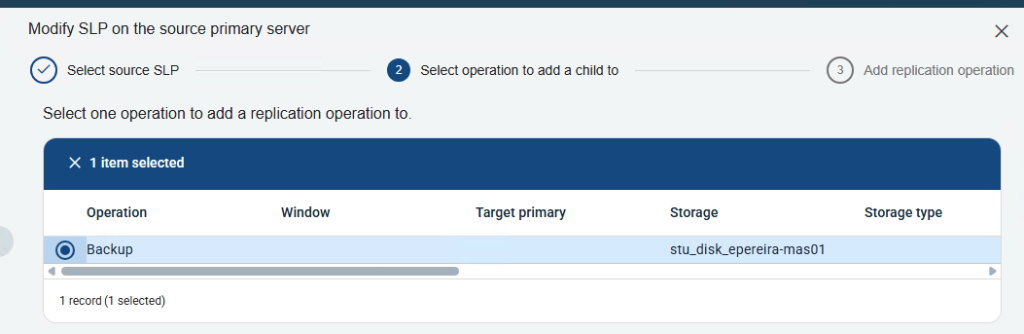

Esto añadirá la operación de replica necesaria en el dominio de origen:

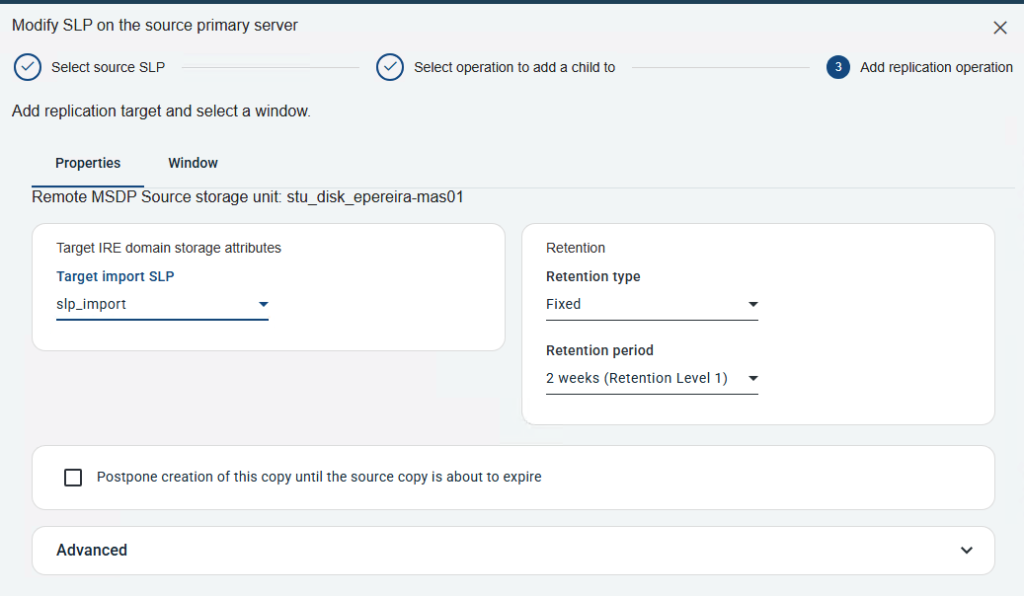

Y por último cual es la slp que vamos a utilizar en el IRE para hacer la importación:

De esta forma, tendremos una replica similar a la que se puede realizar con AIR evitando que el dominio de origen tenga visibilidad de la replica, protegiendola de esta forma de ataques que se puedan reaplizar en el entorno de producción.

Referencias

Muy bien explicado

Claro y conciso

Muchas gracias :-)

Un saludo,

Enrique

Gracias una vez más por explicar cosas complejas con palabras sencillas.

Hola Carlos,

Muchas gracias por el comentario, siempre es agradable saber que se está haciendo las cosas bien :-)

Un saludo,

Enrique